Sécurité

cegedim.cloud propose de nombreuses solutions permettant de garantir la sécurité de vos data et de vos collaborateurs.

Data Masking

Le Data Masking est une solution de masquage des données permettant de créer des copies sécurisées de bases de données par un processus de désensibilisation des données à caractère personnelle. Data masking as a Service permet ainsi de répondre à des enjeux de protection, de cohérence et de confidentialité des données en dépersonnalisant les valeurs, et en maintenant des règles structurelles permettant de manipuler des données.

Le Data Masking permet de réaliser une désensibilisation effective d’un ensemble de données à l’aide de règles de masquage complètes et flexibles, permettant leur mise à disposition dans différents types d’environnements (analyse, test, développement, etc.) :

- Multiples techniques de masquage : pseudonymisation, randomisation, brouillage, etc.

- Conformité et sécurité : réponse aux enjeux de sécurité et règlementaires (ex: RGPD) liés au traitement de données sensibles

- Contraintes d’efficacité, d’intégrité et de déterminisme : conservation de données cohérentes à partir de données de production

- Scalabilité et flexibilité : gestion de grands volumes de données pour tout type de base de données (Oracle, DB2, SQL Server, Sybase, Teradata)

Vous définissez les règles de masquage en cohérence avec vos besoins métiers :

- Adaptabilité aux environnements : possibilités de masquage sur place ou d’une base source vers une base de destination

- Pool de techniques de masquage conséquent : substitution, randomisation, floutage, remplacement d’expression régulière, etc.

Exemples de cas d’usages :

- Utilisation de données de tests désensibilisées dans des environnements hors production

- Désensibilisation de données pour transfert à d’autres entités (pôle d’analyse statistiques, cohortes, etc.)

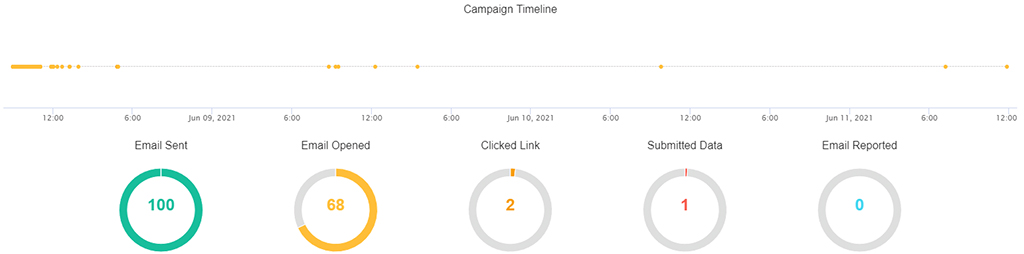

Campagne de phishing

Les campagnes de Phishing permettent d’évaluer l’efficacité des sensibilisations à la sécurité informatique des emails. Ce service vous permet ainsi de tester la vigilance de vos collaborateurs :

- Création de templates d’emails personnalisés

- Test et programmation de la campagne

- Suivi en temps réel des statistiques de la campagne et exportation des résultats

Advanced Vulnerability Assessment

Advanced Vulnerability Assessment (AVA) vous permet d’associer un audit de vulnérabilités système avec un audit de vulnérabilités applicatives pour une vision à 360° de votre niveau de sécurité. Le service AVA intègre un ensemble de tests de sécurité sur les cibles choisies afin de fournir un rapport d’audit complet et compréhensif. Pour chaque vulnérabilité identifiée, le rapport fournit la criticité, la description, le vecteur d’attaque, l’impact potentiel et la solution.

AVA s’appuie sur deux solutions d’audits de vulnérabilités leaders du marché et complémentaires :

- Qualys Vulnerability Management pour les vulnérabilités système, infrastructure et middleware (CVE)

– Scan de vulnérabilités des adresses IP publiques et privées de l’ensemble des composants de votre application - Acunetix pour les vulnérabilités applicatives web (OWASP Top 10)

– Solution de type DAST (Dynamic Application Security Testing)

– Scan non authentifié : test de la résistance des formulaires d’authentification, d’enrôlement, de réinitialisation des mots de passe, etc…

– Scan authentifié : exploitation des fonctions internes de l’application, cloisonnement des données, élévation de privilèges…

– Scan API : Types d’API supportés : SOAP/XML, REST, GraphQL

Identifiez et corrigez vos failles de sécurité avant que d’autres ne les exploitent !

Bot Defense

Bot Defense protège vos applications Internet contre les attaques automatisées en identifiant et en atténuant les bots malveillants.

Les bots sont des logiciels automatisés conçus pour effectuer des tâches relativement simples et répétitives sur internet. L’une de ses principales caractéristiques est que le robot peut effectuer cette tâche à une vitesse bien supérieure à celle d’un être humain, et ce 24/7.

Bot Defense s’appuie sur deux mécanismes de sécurité :

- La protection contre les bots basée sur des mécanismes de réputation et d’analyse des requêtes permettant de classifier les requêtes automatisées entrantes en fonction du risque qu’elles représentent

- La protection contre les attaques par déni de service (DoS) ciblant les couches applicatives

En fonction du type de menace détectée (bots suspicieux/malicieux), augmentation légère ou excessive du trafic, des réponses adaptées sont automatiquement apportées :

- Génération d’une alarme transparente pour l’utilisateur

- Génération d’un captcha pour l’utilisateur

- Blocage de la requête

La solution Bot Defense de cegedim.cloud propose les caractéristiques principales suivants :

- Service managé : la gestion de la plateforme est opérée par nos équipes

- Autonomie et facilité d’utilisation : activation et désactivation du service, et ajout d’exceptions d’adresses IP à tout moment depuis votre interface de gestion ITCare

- Service automatisé : après un simple clic d’activation du service, les modules de protection contre les robots et contre les dénis de service sont automatiquement déployés

Transparence : accès à 3 mois de journaux engendrés par Bot Defense

Vault Secret Management

Vault Secret Management assure les fonctions de chiffrement fort des secrets, de gestion de l’authentification, des autorisations et la haute disponibilité.

- Gestion des secrets

- Centralisation des secrets dans un espace sécurisé et hautement disponible

- Réduction des risques de fuite de données, conformité aux normes et bonnes pratiques de sécurité: les mots de passe ne sont plus stockés ni affichés en clair

- Secrets dynamiques : créez, renouvelez et révoquez des secrets à la volée de manière automatique

- Le chiffrement en tant que service :

- Cryptez vos données à la volée sans vous soucier de la gestion des clés de cryptage

- Mise à jour et rotation simplifiée des clés de chiffrement

- » API First « : tout pilotable par API, en plus de l’interface Web

- Gestion granulaire des profils et des droits d’accès

- Traçabilité complète des actions de l’administration et de l’accès aux secrets

Services Cybersécurité

Dans un monde de plus en plus connecté, la cybersécurité est devenue un enjeu crucial pour les entreprises de toutes tailles. Face à des attaques de plus en plus sophistiquées et fréquentes, il est essentiel de protéger vos données, vos systèmes et la réputation de votre entreprise.

Cegedim propose des services dédiés et les solutions les plus avancées pour protéger votre entreprise contre ces menaces en constante évolution. Grâce à notre expertise, nous vous accompagnons dans la prévention, la détection et la gestion des risques numériques, tout en assurant une protection optimale de vos infrastructures.

Protéger votre entreprise, c’est plus qu’une nécessité : c’est un investissement pour garantir sa pérennité et sa croissance. Faites le choix de la sécurité avec nos services sur-mesure, conçus pour vous offrir une tranquillité d’esprit face aux cybermenaces.

- Offre SOC 24/7 :

- Detection

- Response

- Threat Intelligence

- Managed Detection and Response

- Nos services :

- Conseil Gouvernance Risque & Conformité

- Centre Opérationnel de Vulnérabilité

- Centre Opérationnel de sécurité et Réponse à incident

- Architecture & Intégration

Besoin d'informations supplémentaires sur les offres cegedim.cloud ?

Vous souhaitez en savoir plus sur les offres cegedim.cloud : N’hésitez pas à nous écrire, un expert vous contactera dans les plus brefs délais.